Scan Vulnerability Website Dengan Nikto

lebakcyber.net – Scan Vulnerability Website Dengan Nikto. Nikto merupakan sebuah tools open source yang bisa digunakan untuk melakukan proses scanning pada web server untuk beberapa item sekaligus.

Kita bisa menggunakan Nikto pada website yang menggunakan berbagai web server seperti Apace, Nginx, OHS, IHS, Litespeed dan lainnya. Nikto bisa melakukan pengecekan pengaturan server, pilihan HTTP server dan mencoba untuk mengidentifikasi web server yang digunakan pada suatu website

Cara Install Nikto

Jika teman-teman menggunakan sistem oeprasi Kali LInux, tools Nikto ini sudah terinstall secara default, jadi kita tidak harus menginstallnya secara manual.

Namun bagi teman-teman yang menggunakan sistem operasi Linux selain Kali, teman-teman masih tetap bisa menginstallnya dengan perintah:

apt-get install nikto

Setelah terinstall, tools Nikto sudah bisa kita gunakan untuk mencari vulnerability pada suatu website.

Cara Menggunakan Nikto

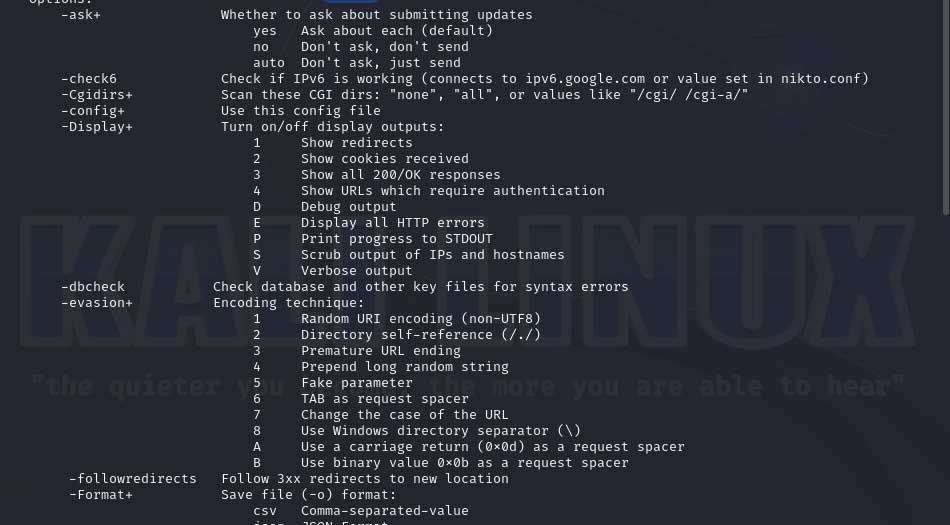

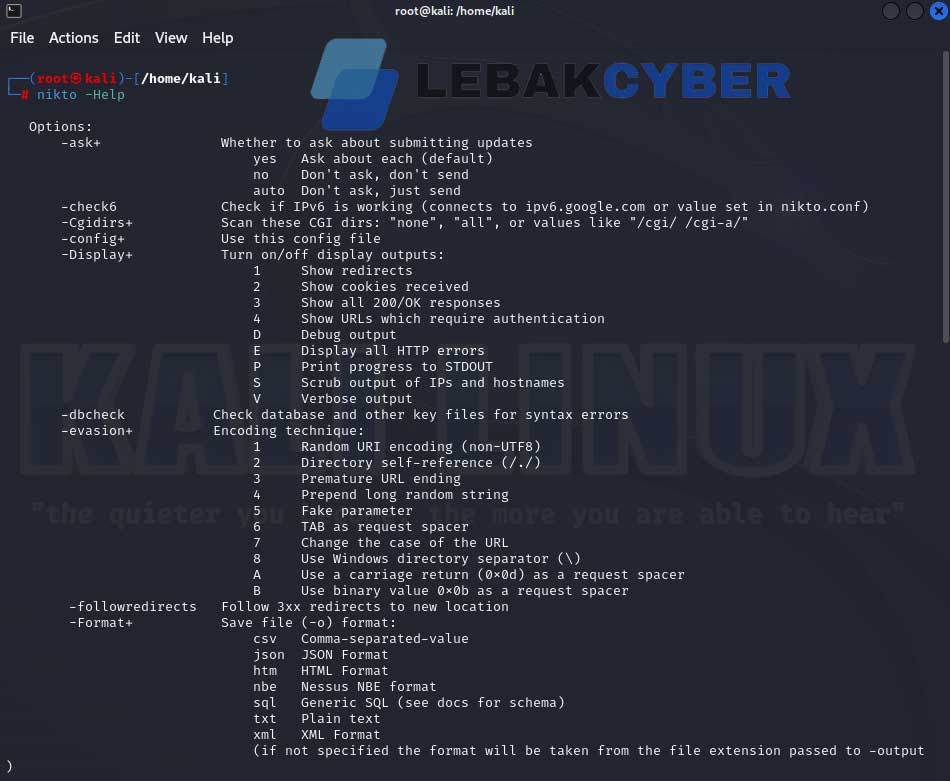

Sebelum menggunakan tools Nikto, ada baiknya kita melihat menu apa saja yang disediakan oleh Nikto dengan menggunakan perintah nikto -Help, nanti fitur-fitur yang dimiliki oleh Nikto akan ditampilkan seperti dibawah ini:

Sekarang kita coba untuk menggunakan tools Nikto ini untuk mencari vulnerability pada suatu website yang memiliki ip 36.89.24.147 atau teman-teman juga bisa langsung memasukan DNSnya, perintahnya seperti berikut:

nikto -h 36.89.24.147

Tunggu sampai proses scanning selesai dilakukan, jika sudah nanti hasil informasi dari web tersebut akan ditampilkan seperti dibawah ini :

┌──(kali㉿kali)-[~] └─$ nikto -h 36.89.24.147 - Nikto v2.5.0 --------------------------------------------------------------------------- + Target IP: 36.89.24.147 + Target Hostname: 36.89.24.147 + Target Port: 80 + Start Time: 2024-03-14 20:12:59 (GMT7) --------------------------------------------------------------------------- + Server: Apache/2.4.6 (CentOS) OpenSSL/1.0.2k-fips + /: The anti-clickjacking X-Frame-Options header is not present. See: https://developer.mozilla.org/en-US/docs/Web/HTTP/Headers/X-Frame-Options + /: The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type. See: https://www.netsparker.com/web-vulnerability-scanner/vulnerabilities/missing-content-type-header/ + OpenSSL/1.0.2k-fips appears to be outdated (current is at least 3.0.7). OpenSSL 1.1.1s is current for the 1.x branch and will be supported until Nov 11 2023. + Apache/2.4.6 appears to be outdated (current is at least Apache/2.4.54). Apache 2.2.34 is the EOL for the 2.x branch. + OPTIONS: Allowed HTTP Methods: GET, HEAD, POST, OPTIONS, TRACE . + /: HTTP TRACE method is active which suggests the host is vulnerable to XST. See: https://owasp.org/www-community/attacks/Cross_Site_Tracing + /icons/: Directory indexing found. + /icons/README: Apache default file found. See: https://www.vntweb.co.uk/apache-restricting-access-to-iconsreadme/ + 8911 requests: 2 error(s) and 8 item(s) reported on remote host + End Time: 2024-03-14 20:23:57 (GMT7) (658 seconds) --------------------------------------------------------------------------- + 1 host(s) tested

Berdasarkan informasi yang kita dapatkan diatas, kita bisa mendapatkan informasi seperti server yang digunakan, sistem operasi yang digunakan dan beberapa informasi yang bisa kita gunakan untuk mencari vulnerability atau kerentanan pada website tersebut.

Oke jadi seperti itulah bagaimana cara untuk mencari celah kerentanan pada suatu website dengan menggunakan tools Nikto. Semoga tutorial sederhana ini dapat bermanfaat dan sampai jumpa di tutorial belajar security system lainnya.

Lebak Cyber Tips dan Trik Komputer

Lebak Cyber Tips dan Trik Komputer